2024. 9. 25. 00:08ㆍCTF

CCE 2024 사이버공격방어대회 공공부로 ! 출전을 했습니다 ㅎㅎ 팀 구하려고 드림핵,오픈챗 많이 돌아다녔네요ㅎㅎ

WEB 2명 포너블 1명 포렌식 1명으로 4인팟으로 공공부 출전했습니다. 공공부가 그래도 일반부보다는 경쟁률이 낮다는 걸 알고 ㅎㅎ 대회 참여하기 전부터 이번에는 설마 본선에 진출할 수 있는지! 상상 많이 했네요. ㅋㅋㅋㅋ

진짜 너무나 운이 좋게 ㅠㅠ 20/20으로 저희 오리 잡는 고양이 Team 문 닫고 본선 진출했습니다~! 소원이 본선 진출해보는 건데 이루게 되어서 엄청나게 기분 좋았습니다!

대회 끝나고 순위 확인해보니 20! 3 solved하고 무난히 본선에 갈 줄 알았는데,후반에 flag 키핑 하신 분들이 엄청나게 많더라고요 계속 f5 엄청 눌렀네요

다들 많이 풀었던 Octo_AI 문제를 못 푼 게 너무 아쉬웠네요 패킷 따서 보내면 풀리는 문제였는데. Python으로 만든 프로그램이라 pyc /20으로 푸는 방법으로 방향성을 잡아서 ㅠㅠ 시간이 너무 부족했네요 파이썬 3.10 버전은 안 된다고 해서 uncompyle6 말고 다른 거 깔다가 환경변수에서 시간 잡히고 ~~~~ 냠냠 아쉽지만! 그래도 본선가게 되어서 너무 행복합니다.~!

웹쟁이인 제가 풀었던 internal inspection,HWKboard 2문제에 대한 write up 간단하게 작성해보겠습니다

internal inspection 문제 같은 경우에는 처음에 어디가 공격 벡터인지 찾는 데 시간이 오래 걸린 것 같습니다.

보던 도중에 /download 페이지에서 xmlparser() 함수!!! XXE 취약점 문제가 아닐까? 라는 생각으로 접근했습니다.

/download 페이지로 요청을 보내면, members.xlsx 파일이 다운로드 되고 잘 기억이 안 나지만 ㅠㅠ

/download 페이지한테 요청을 그냥 보내면 안 되고 html 쪽을 수정해서 post 방식으로 바꾸고 요청을 해야 했습니다.

XXE 공격을 시도했지만. "SYSTEM" 필터링하는 것 같아서, SYSTEM 대신 PUBLIC으로 우회 후

FLAG 값이 담긴 .xlsx를 탈취하면서 solved!

지금 생각하면 동점자 때문에 쉬운 웹 문제 빨리 풀어서 다행이었네요

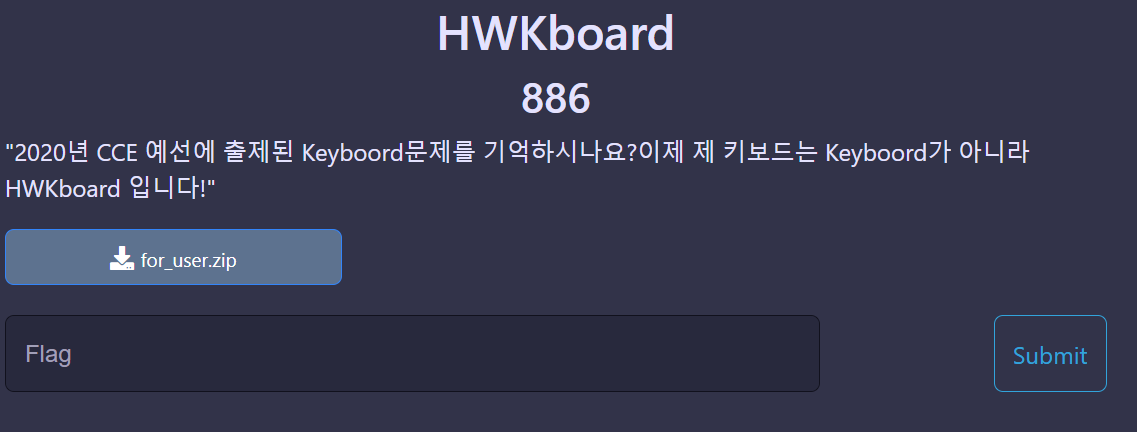

이 문제는 일단 문제 설명란에서 2020 출제된 문제를 기억하냐고 그러길래 바로 구글링 들어갔네요 ㅋㅋㅋㅋ

HWKoard는 Hard Ware Keyboard이라고 생각이 들었습니다.

파일을 다운로드해보았더니

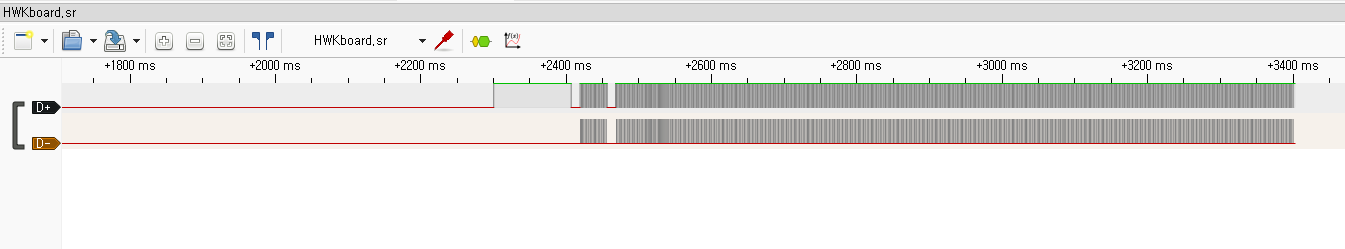

sr파일을 줍니다. sr파일 분석을 위해서 PurlseView를 통해서, 열고

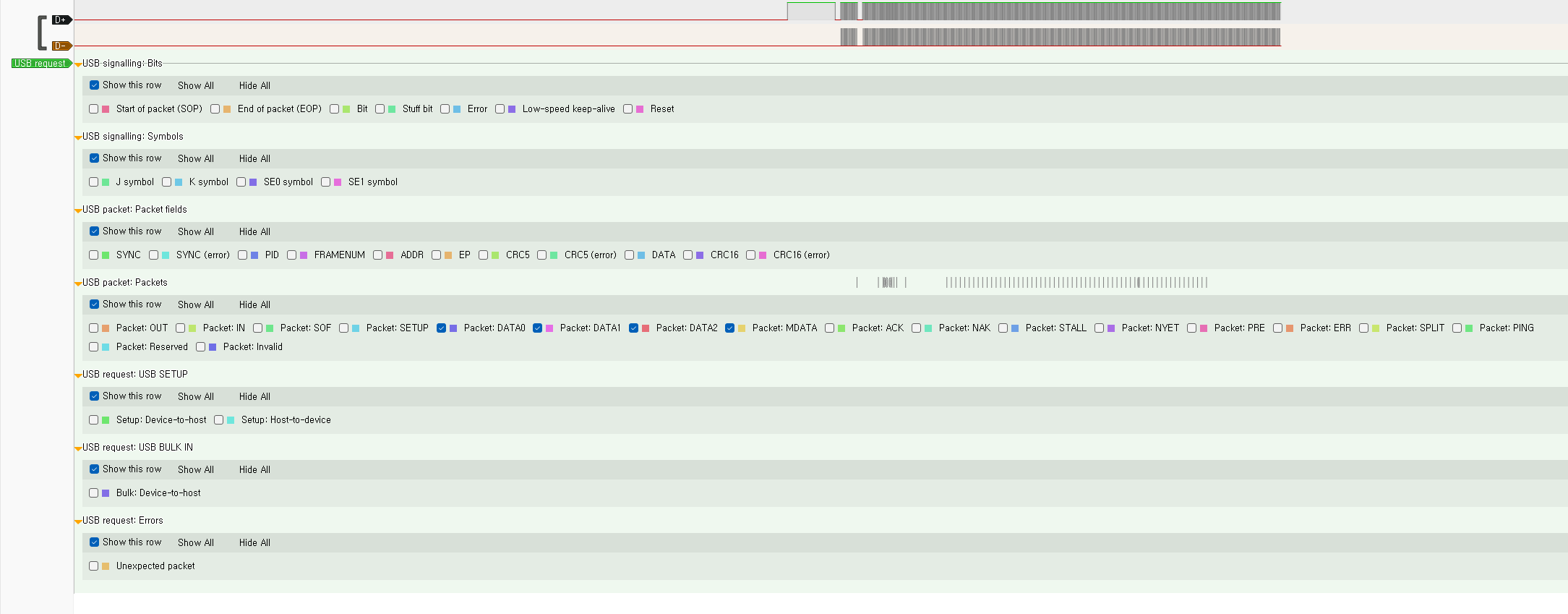

문제 설명란 keyboard와 Hard Ware Keyboard를 뜻하는 HWKboard 와, D+ D- 를 통해서 USB 디코더를 적용했습니다.

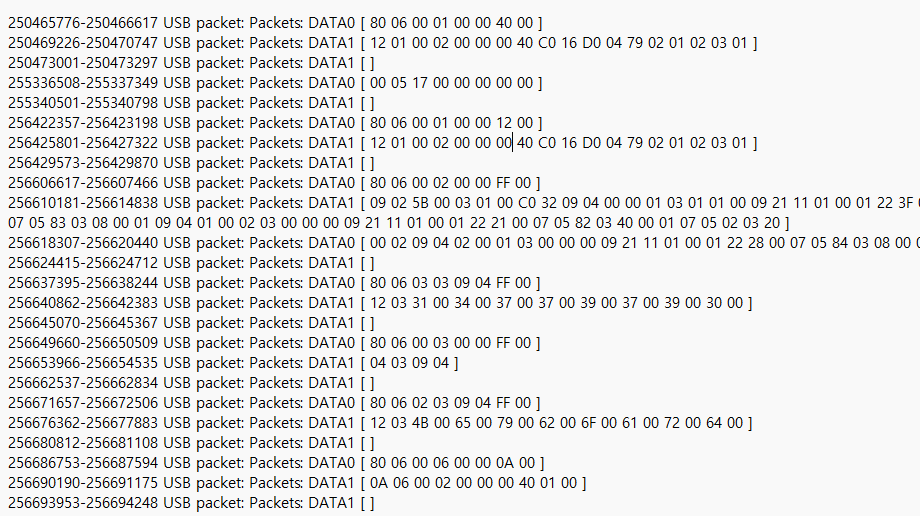

그 후 DATA 값만 볼 수 있게 적용한 뒤

그 부분만 따로 TXT 파일로 추출 후

불필요한 문자열들은 삭제해준 뒤 CCE flag 포맷이 cce로 시작되기 때문에. 키보드 코드 c== 06, 06이 연속으로 2번 있는 부분을 찾아보았습니다.

!!!!

이후 이번에는 flag 마지막 기호인 }

left shift 02와 문자열 ] 30 , 찾은 후 키코드 대로 변환해주면 solved!

Octo_AI 못 푼 게 너무나 아쉽네요 ㅠㅠ ...

'CTF' 카테고리의 다른 글

| CCE 2024 본선 후기 (0) | 2024.11.27 |

|---|---|

| TJCTF 2024 Write up (0) | 2024.05.23 |

| HACKTHEON 2024 CTF WRITE UP (0) | 2024.05.02 |

| PoseidonCTF Rev The Large Cherries 100 (0) | 2020.08.09 |

| PoseidonCTF Young Blaze (0) | 2020.08.09 |